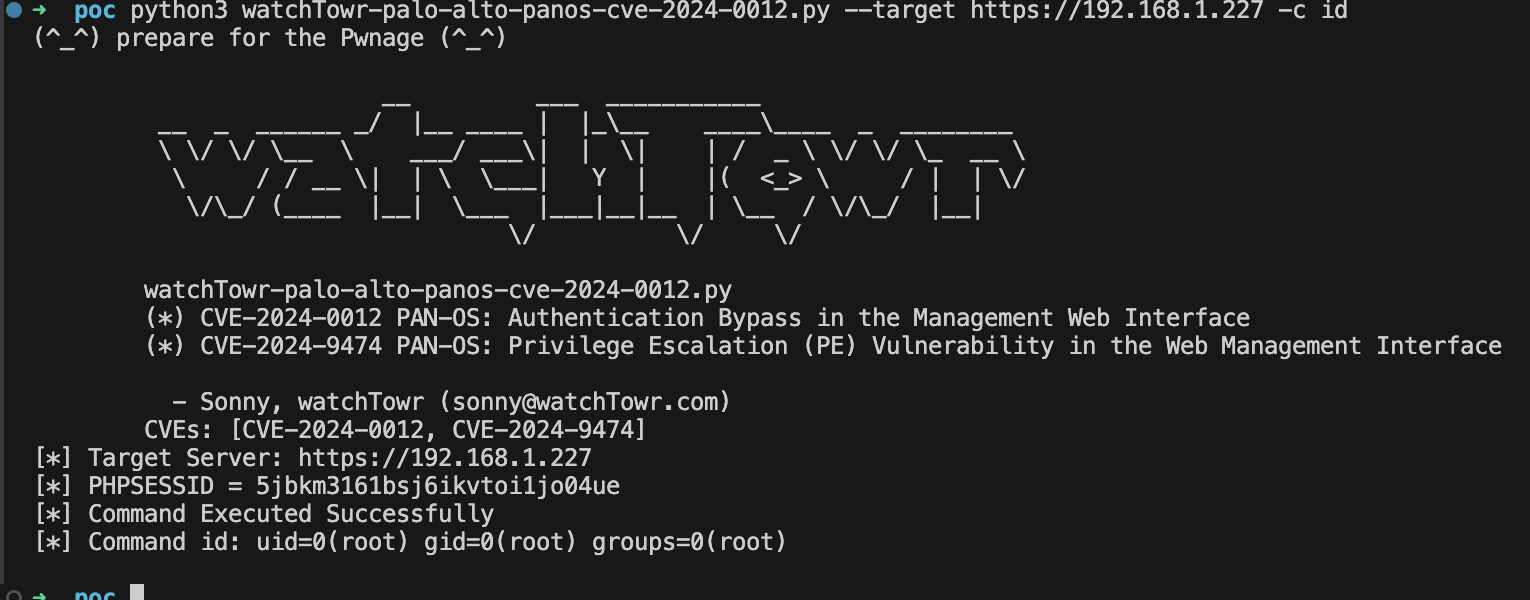

Absurdalnie prosta do wykorzystania krytyczna podatność w urządzeniach od Palo Alto (unauth RCE jako root). Luka jest już wykorzystywana przez atakujących.

Kolejne zaskakująco proste podatności w PAN-OS są używane przez zewnętrznych aktorów. Badacze z grupy WatchTowr sprawdzili, jakich metod używają przestępcy oraz jakie środki zaradcze podjął producent. Artykuł Absurdalnie prosta do wykorzystania krytyczna podatność w urządzeniach od Palo Alto (unauth RCE jako root). Luka jest już wykorzystywana przez atakujących. pochodzi z serwisu Sekurak.

Kolejne zaskakująco proste podatności w PAN-OS są używane przez zewnętrznych aktorów. Badacze z grupy WatchTowr sprawdzili, jakich metod używają przestępcy oraz jakie środki zaradcze podjął producent.

Artykuł Absurdalnie prosta do wykorzystania krytyczna podatność w urządzeniach od Palo Alto (unauth RCE jako root). Luka jest już wykorzystywana przez atakujących. pochodzi z serwisu Sekurak.